Debugger-Scripting (1)

Lange habe ich mich vor den umfangreichen Funktionen es Debugger-Scripting gedrückt. Durch das sensationelle Buch von Paul Harding “ABAP To The Future” habe ich mich nun endlich getraut.

Mein erstes Debugger-Skript

Es passiert des Öfteren, dass einem Authority-Checks in den Weg geworfen werden. Einem einzelnen kann man schnell Herr werden, in dem man sich einen Break-Point auf die Anweisung “AUTHORITY-CHECK” setzt, F5 (Einzelschritt) drückt, den SY-SUBRC auf “0” ändert und dann weiter macht.

Wenn es mehrere Checks sind, kann es schnell nerven.

Mein erstes Debugger-Skript habe ich genau hierfür geschrieben. Es macht genau das, was ich eben beschrieben habe.

METHOD script.

debugger_controller->debug_step(

p_command = cl_tpda_script_debugger_ctrl=>debug_step_over ).

cl_tpda_script_data_descr=>change_value(

p_new_value = '4'

p_varname = 'SY-SUBRC' ).

ENDMETHOD. "script

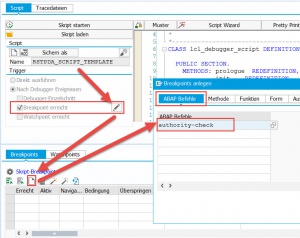

Damit das Skript funktioniert, musst du an geeigneter Stelle den Debugger anschalten (/h, geht auch vor dem Aufruf einer Transaktion!!) und zum Tab “Script” wechseln.

Dort setzt du einen Break-Point bei der Anweisung AUTHORITY-CHECK:

Dann musst du nur noch das oben vorgestellte Coding in der Methode SCRIPT einfügen.

“Skript starten” und auf einmal werden alle Berechtigungsprüfungen wahr…

Leider…

funktioniert der Trace bei dieser Methode nicht. Normalerweise kann man das aktuelle Ereignis tracen:

trace->add_src_info( ).

Entweder ist ein AUTHORITY-CHECK kein Ereignis, oder es funktioniert aus anderen Gründen nicht.

Wahrscheinlich letzteres, denn auch ein eigener Eintrag in den Trace bleibt erfolglos:

DATA trace_entry TYPE tpda_trace_custom. trace_entry-value = 'hier steht was...'. trace->add_custom_info( p_trace_entry = trace_entry ).

Wer hier noch Tipps hat: Immer her damit in die Kommentare!

Wizard

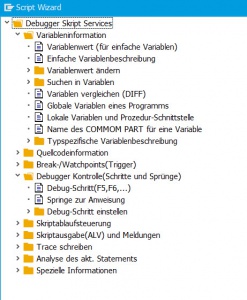

Wer das Debugger-Skripting weiter erforschen möchte, kann das sehr komfortabel über den Wizard machen:

Alle möglichen Befehle werden hier als Muster eingefügt. Alle möglichen Konstanten, die in diesem Zusammenhang möglich sind, werden als Kommentar eingebunden:

************************************************* * debugger commands (p_command): * Step into(F5) -> CL_TPDA_SCRIPT_DEBUGGER_CTRL=>DEBUG_STEP_INTO * Execute(F6) -> CL_TPDA_SCRIPT_DEBUGGER_CTRL=>DEBUG_STEP_OVER * Return(F7) -> CL_TPDA_SCRIPT_DEBUGGER_CTRL=>DEBUG_STEP_OUT * Continue(F8) -> CL_TPDA_SCRIPT_DEBUGGER_CTRL=>DEBUG_CONTINUE ************************************************* **************************************************************** *Interface (CLASS = CL_TPDA_SCRIPT_DEBUGGER_CTRL / METHOD = DEBUG_STEP ) *Importing * REFERENCE( P_COMMAND ) TYPE I **************************************************************** *TRY. DEBUGGER_CONTROLLER->DEBUG_STEP( P_COMMAND = P_COMMAND ). * CATCH cx_tpda_scr_rtctrl_status . * CATCH cx_tpda_scr_rtctrl . *ENDTRY.

Speichern & Laden

Die Skripts können – inklusive erstellter Breakpoints!! – gespeichert werden. Entweder direkt im System im ABAP-Repository oder lokal auf dem Rechner.

Da es sich bei den Skripten um “normale” Programme handelt (Programmtyp “Subroutinenpool”), ist es sinnvoll, sich an Namenskonventionen zu halten. Alle SAP-eigenen vorgefertigten Skripte beginnen mit “RSTPDA_SCRIPT”.

- Auftragsbearbeitung: Schnellzugriffsdrucktasten - 9. Juli 2025

- Splitstorm – Splitterkonfiguration auslesen und wiederherstellen - 3. Juli 2025

- ALV-Grid, F4-Hilfe und Protokollanzeige - 25. Juni 2025