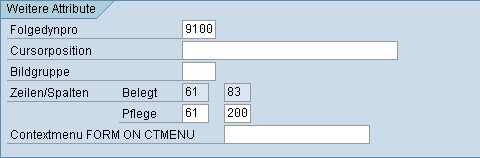

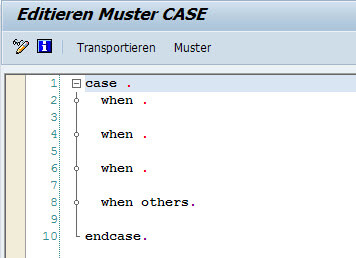

Pflege-Dynpros anpassen

Die Pflege-Dynpros werden zwar mit jedem Generieren des Tabellenpflegedialogs neu generiert, trotzdem können Sie kleine Anpassungen vornehmen. In diesem Teil des Workshops zeigen wir Ihnen, was Sie ändern können und wie Sie die Änderungen auch nach einer Neugenerierung rekonstruieren können.

WEITERLESEN

![Iterator [Design Pattern] Iterator [Design Pattern]](https://tricktresor.de/wp-content/uploads/2016/02/dp_iterator.jpg)